Le coût d’une seule violation de données a considérablement augmenté ces dernières années. En 2021, ce coût a atteint un total moyen de 3,95 millions d’euros en France, contre 3,84 millions l’an passé1. Même si la France est relativement épargnée par le vishing, tentative de phishing par téléphone à laquelle seulement 29% des entreprises françaises ont été confrontées2, le smishing (tentative de hameçonnage par SMS) quant à lui est en forte augmentation en France depuis 20203.

Ce risque croissant d’attaques informatiques, auquel s’ajoute le Règlement général sur la protection des données (RGPD) et ses amendes de plus en plus importantes, montre pourquoi il est essentiel de passer au crible les processus de confidentialité des données de votre fournisseur. 2021 était par exemple une année record pour la CNIL, avec plus de 214 millions d’euros d’amende distribuées4. Vous pourriez être en danger si vous avez le malheur de choisir un partenaire UCaaS ayant une approche laxiste de la sécurité.

Mais il n’est pas simple de trouver un fournisseur UCaaS (Unified Communications as a Service) ayant une approche de sécurité informatique à toute épreuve. Il faut savoir exactement ce dont vous avez besoin, et donc ce que vous devez rechercher chez votre partenaire.

Voici quelques conseils à suivre à l’occasion de vos réflexions pour identifier un nouveau fournisseur qui saura protéger vos données et votre trafic.

Trois éléments pour votre liste de contrôle de sécurité UCaaS

La transparence est essentielle lorsqu’il s’agit de trouver un fournisseur ayant une approche responsable des pratiques de sécurité. Le fournisseur que vous avez choisi doit être clair et transparent quant aux investissements et aux engagements qu’il prend pour protéger vos utilisateurs et vos données. Mais il est aussi très important de savoir ce que vous recherchez en matière d’engagement de sécurité de votre fournisseur. Nous vous présentons ici trois éléments non négociables qui vous aideront à protéger votre marque et votre activité en général (vous trouverez d’autres conseils à ce sujet dans le guide complet).

1. Infrastructure de sécurité de l’information

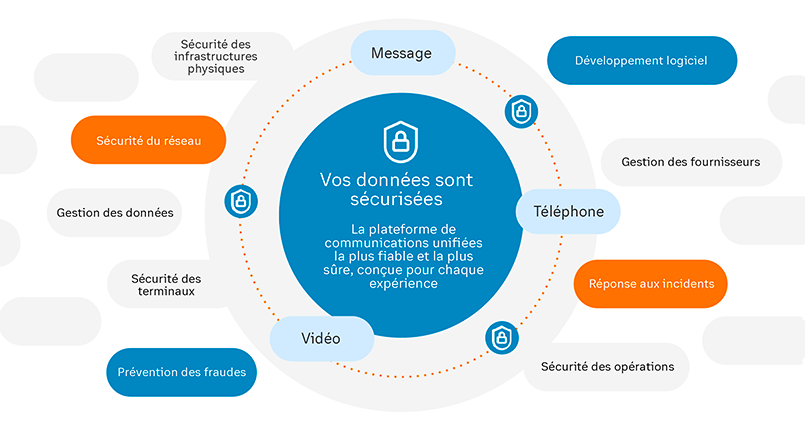

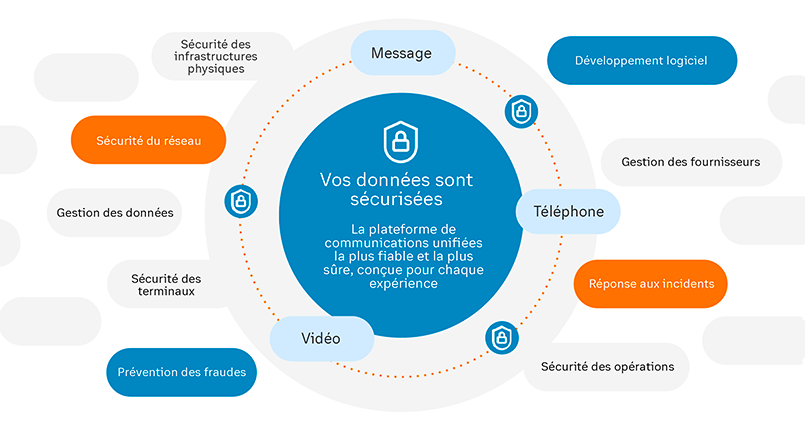

Alors que la surface d’attaque potentielle de la cybercriminalité ne cesse de s’étendre, les fournisseurs de communications unifiées dans le cloud doivent appliquer des pratiques et des fonctionnalités inattaquables qui offrent une réelle tranquillité d’esprit à leurs clients. Qu’il s’agisse d’un engagement ferme pour la sécurité des données ou de processus rigoureux garantissant une protection stricte, vous devez vous associer à un fournisseur dont l’infrastructure est solide.

Demandez des détails sur les pratiques de sécurité de l’infrastructure cloud de leur plateforme, cela vous permettra de savoir si la sécurité est vraiment dans leur ADN et si elle a été intégrée dans le produit dès la phase de conception.

Obtenez également des détails et des preuves sur leur engagement en matière de sécurité des données, de sécurité physique de leur environnement, de manipulation des données et sur leurs évaluations de sécurité, qui doivent être régulières.

De même, les attestations de conformité au secteur et les certifications de sécurité contribueront à illustrer le niveau de sécurité proposé par le fournisseur et l’attention qu’il porte à ce sujet. Recherchez des certifications telles que :

- attestation SOC 2

- Attestation SOC 3

- Certifications ISO 27001, ISO 27017-18

- STIR/SHAKEN (blocage des spams)

- Certificat HITRUST

- Attestation de conformité HIPAA

- GDPR

- Marchand certifié PCI

- PIPEDA

- C5

2. Gestion de la confidentialité des données et de la conformité

Avec toute plateforme de communications unifiées dans le cloud, les utilisateurs peuvent facilement partager des informations confidentielles, comme des informations sur les clients et les employés. La facilité de collaboration est d’ailleurs l’une des grandes valeurs ajoutées d’une plateforme UCaaS. Les organisations doivent donc avoir une confiance totale dans la manière dont leur fournisseur gère la conformité et la confidentialité des données.

C’est là que la transparence du fournisseur que vous avez choisi joue un rôle essentiel. Ses politiques de confidentialité des données doivent être publiées dans un avis de confidentialité des données accessible au public. Il doit mettre en place des processus qui empêchent la compromission accidentelle ou intentionnelle de vos données protégées, et être totalement honnête sur la manière dont les données sont collectées et utilisées.

3. Sécurité et contrôles administratifs

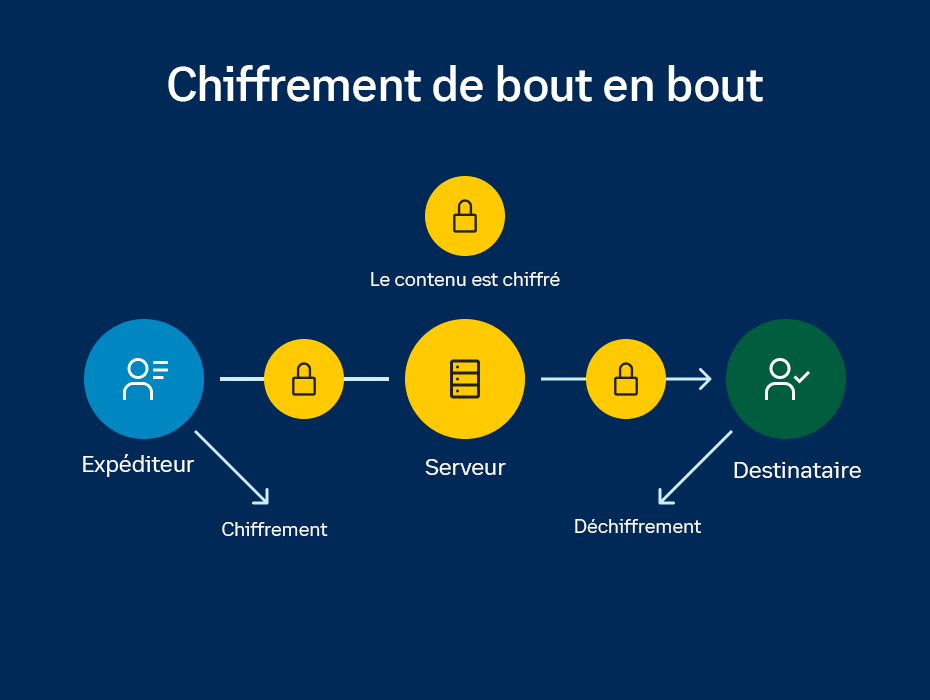

Qu’il s’agisse de fonctionnalités telles que les salles d’attente pour les appels vidéo ou l’authentification multifactorielle, il est utile de confirmer que le fournisseur que vous avez choisi a mis en place des protections rigoureuses pour protéger vos utilisateurs et la plate-forme. Des contrôles avancés, tels que l’autorisation du partage d’écran selon les utilisateurs, peuvent limiter les risques de fuites de données. Par ailleurs, votre fournisseur doit aller plus loin en vous accompagnant sur la gestion de vos contrôles d’accès et paramètres en partageant leurs bonnes pratiques. Des plateformes telles que RingCentral offrent une gamme de contrôles de sécurité avancés, allant du chiffrement de bout en bout aux contrôles de l’hôte vidéo, en passant par l’authentification avancée et l’authentification unique (SSO).

En conclusion, il vaut mieux vous associer à un fournisseur UCaaS qui accorde autant d’importance que vous à la sécurité, à la confidentialité et à la conformité de vos données. Une vigilance constante est nécessaire, en particulier au niveau de détails, pour vous assurer que vos communications unifiées et vos données sont bien protégées selon vos critères. Si vous voulez en savoir plus sur les éléments à rechercher chez un fournisseur en matière de sécurité informatique, c’est le moment de lire le guide du DSI pour la sécurité des communications cloud.

En conclusion, il vaut mieux vous associer à un fournisseur UCaaS qui accorde autant d’importance que vous à la sécurité, à la confidentialité et à la conformité de vos données. Une vigilance constante est nécessaire, en particulier au niveau de détails, pour vous assurer que vos communications unifiées et vos données sont bien protégées selon vos critères. Si vous voulez en savoir plus sur les éléments à rechercher chez un fournisseur en matière de sécurité informatique, c’est le moment de lire le guide du DSI pour la sécurité des communications cloud.

Guide du DSI pour la sécurité des communications cloud

Références :

1 IBM Cost of Data Breach Report 2021

2 L’état du Phishing en France et dans le monde

3 Rapport d’activité Cybermalveillance.gouv.fr 2021

3 Journée de la protection des données : focus sur une année record pour l’action répressive de la CNIL

Publié le 26 Août, 2022, mis à jour le 30 Oct, 2023