PRATIQUES DE DÉVELOPPEMENT SÉCURISÉ

Découvrez comment les pratiques de développement sécurisé contribuent à assurer la sécurité des produits

SÉCURITÉ DES PRODUITS

L’approche de RingCentral pour la conception de solutions d’intelligence artificielle fiables.

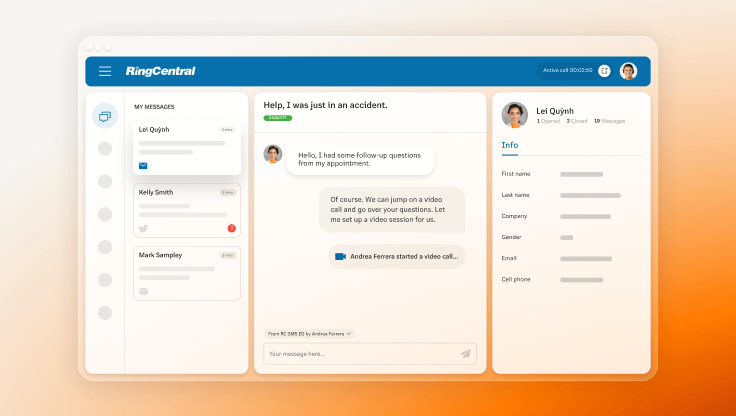

Les produits et services RingCentral sont conformes aux lois et réglementations sur la protection des données en vigueur dans le monde entier.

Lorsque RingCentral transfère des données, nous nous appuyons sur divers mécanismes et accords de transfert.

PAGE WEB

PAGE WEB

PAGE WEB

Chez RingCentral, nous misons sur une IA de confiance afin de protéger nos clients et leurs données tout en maintenant notre engagement pour la confidentialité, la sécurité et la transparence.